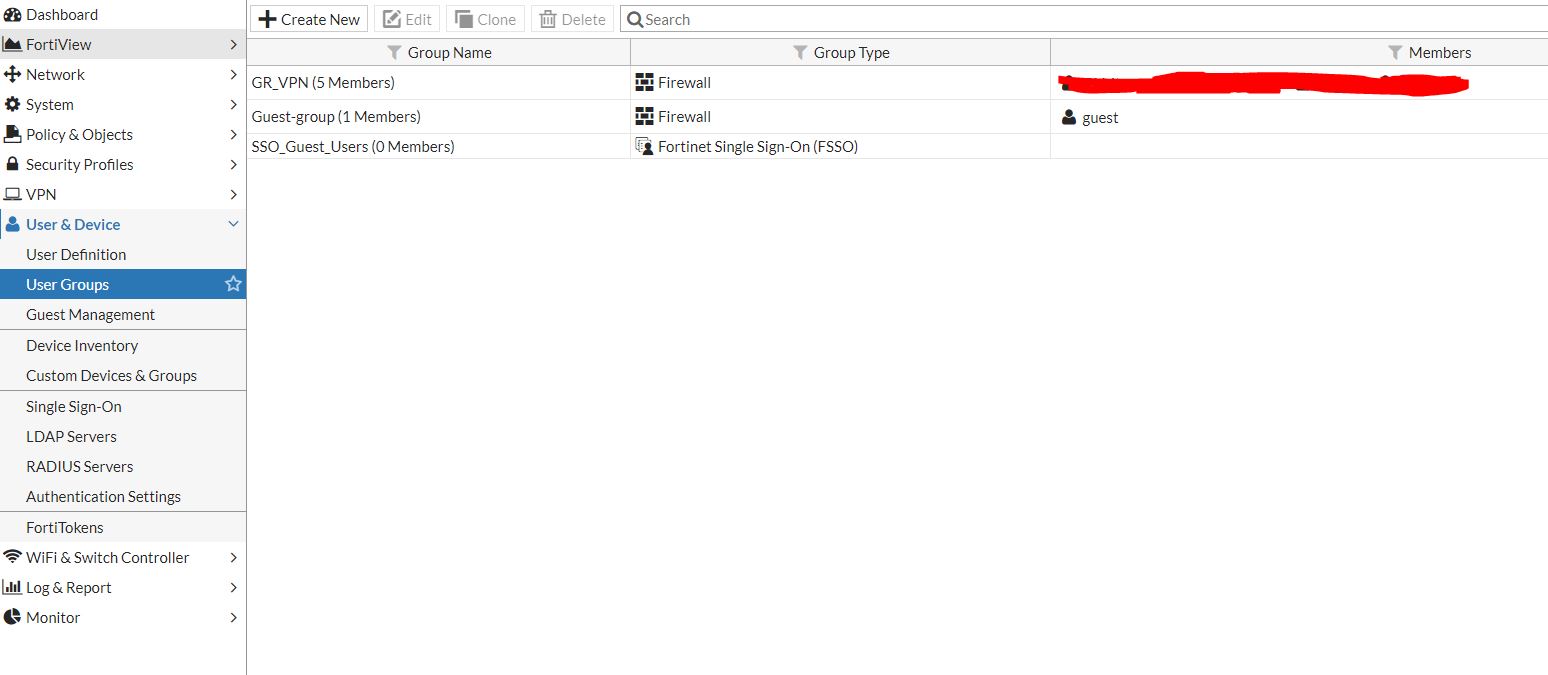

El primer paso es crear nuestro grupo, donde añadiremos nuestros usuarios.

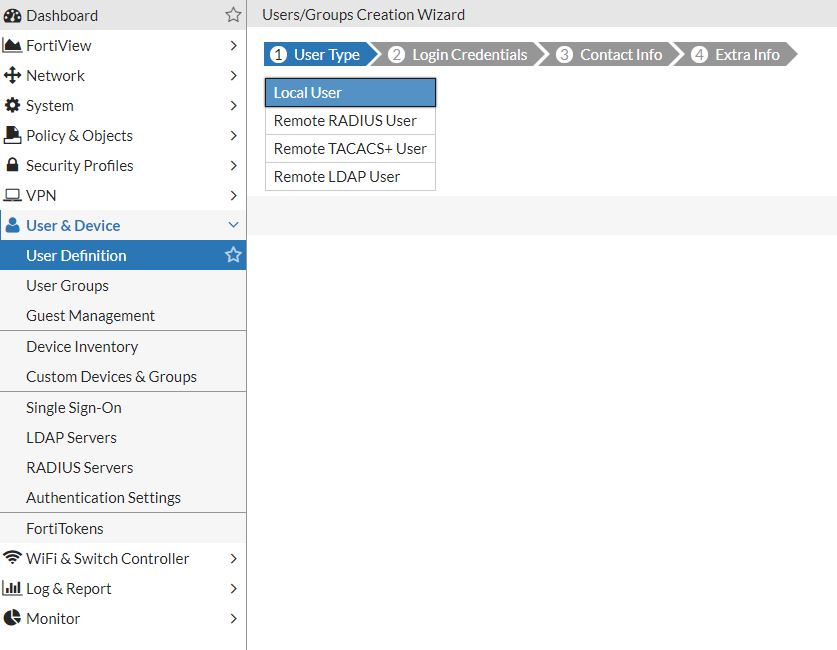

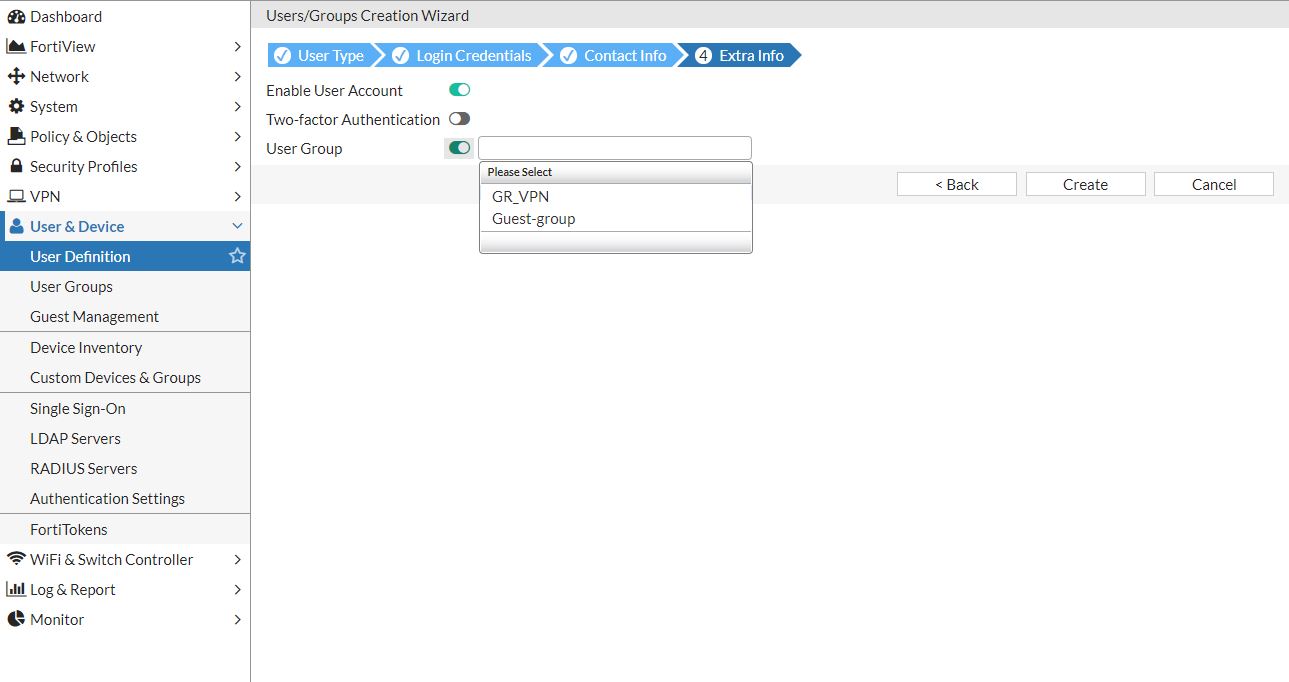

Una vez echo esto lo siguiente sera dar de alta nuestros usuarios:

·Creamos nuestro usuario local.

·Le agregamos a nuestro grupo creado anteriormente.

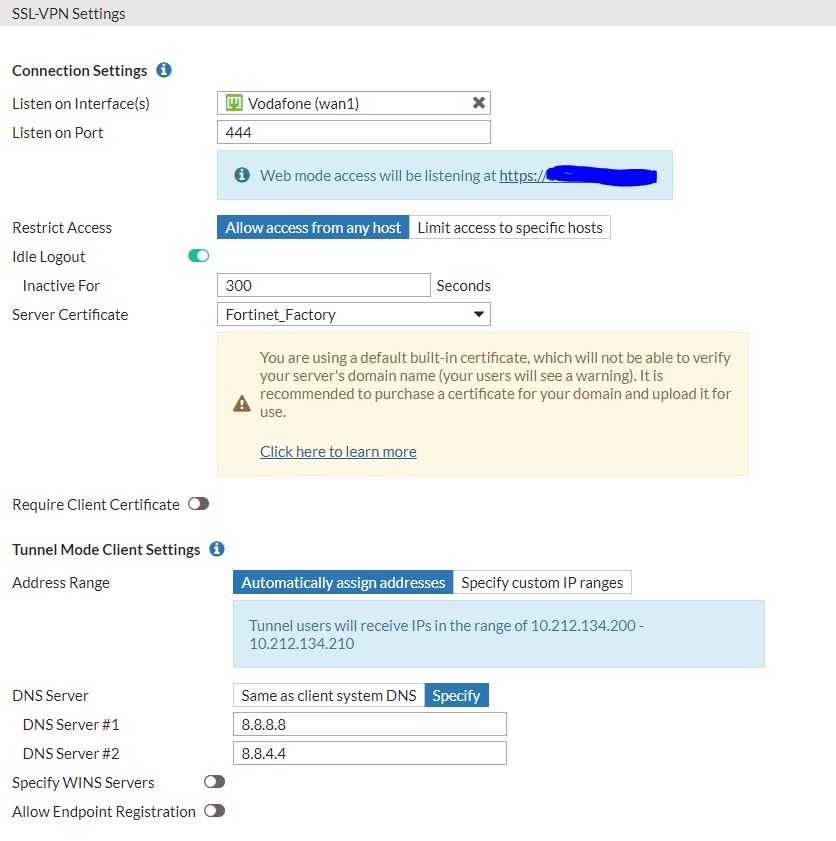

Nuestro siguiente paso sera configurar la VPN, para ello nos vamos al apartado de «VPN», y SSL-VPN Settings.

En este primera imagen se muestra una configuracion basica, con las siguientes configuraciones.

Listen Interface: Nuestra Interfaz WAN

Listen Port: Puerto de escucha de la VPN

Restrict Access: (Aqui podemos marcar permitir conexiones desde cualquier sitio, o bien especificar una lista con los host que queremos bloquear), en mi caso lo dejo por defecto a permitir de conexiones de cualquier sitio. También cabe la posibilidad de establecer esto, pero en las políticas del Firewall.

Tiempos de inactividad: Por defecto 300 segundos

Server Certificate: Aqui tenemos varias opciones, bien utilizar el autofirmado por defecto de nuestra unidad Fortigate, o cargar el nuestro propio. (*Si tenemos el nuestro propio mejor 🙂 )

———–

CONFIGURACION DEL TUNEL

Rango de direcciones: (Podemos utilizar el rango por defecto de Fortigate, o indicar nosotros el nuestro)

* Servidor DNS: (Podemos establecer dos configuraciones DNS)

- Indicarle nosotros los DNS a utilizar (Por tanto se obvia los que tenemos configurados en el equipo) – «Specify»

- Respetar los DNS del equipo del cliente. «Same as client»

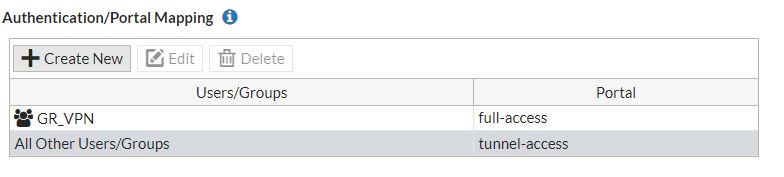

Y por ultimo indicar los usuarios o grupos que tienen acceso.

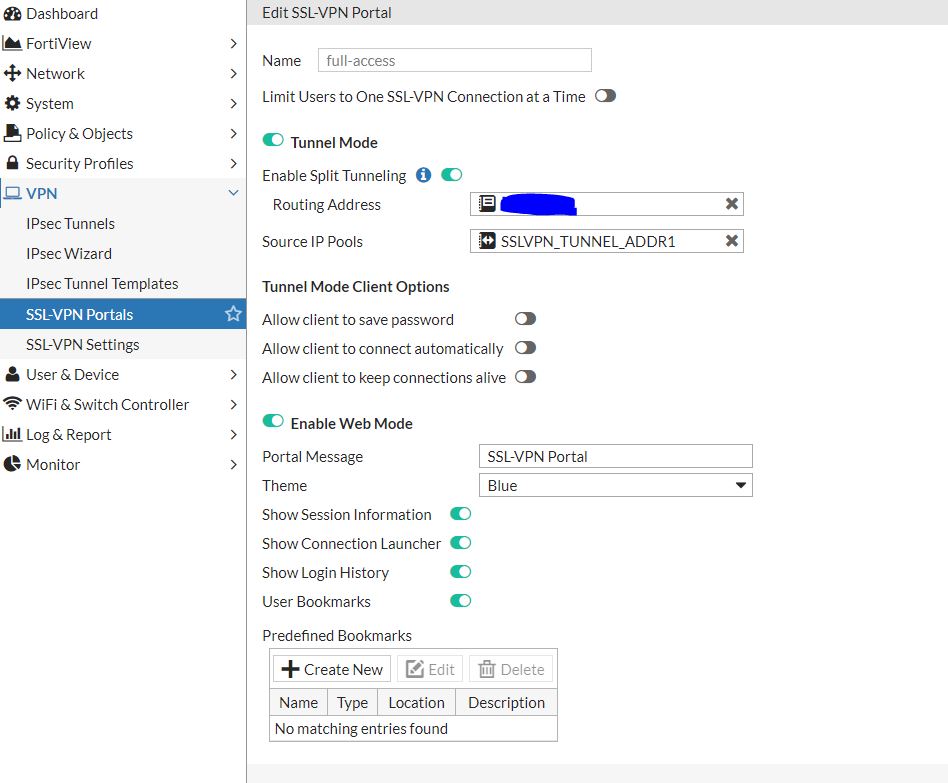

Configuracion de las plantillas

Por defecto se nos crean tres:

·Full access

·Tunnel-access

·Web-access

En mi caso utilizaremos Full access.

En este apartado tenemos varias opciones:

¿habilitar split tunneling o no?

El habilitar split tunneling significa que solo se enrutara el trafico que nosotros indiquemos, esto es recomendable en aquellos casos en los que solo queremos acceder a una red remota en concreto, sin que perdamos acceso nuestra red interna.

En cambio si lo dejamos sin habilitar, lo que hará es enrutar todo el trafico de nuestra maquina por la VPN.

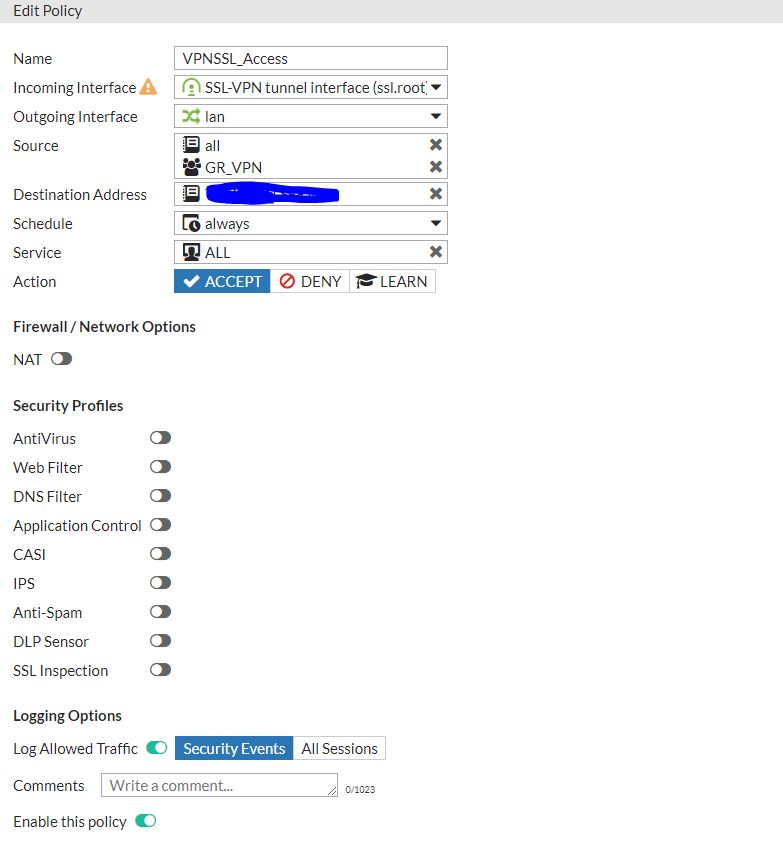

El ultimo paso sera configurar nuestra política de la siguiente manera:

Interfaz de entrada: SSL-VPN

Interfaz de salida: LAN

Origen: (De cualquier host, solo grupo GR_VPN)

Destino: (Nuestra red interna)

Servicios: (Todos)

Hola,

Sabes, tengo un problema al crear la vpn, tengo todo tal cual condigurado pero al ingresar me dice que hay un error «permiso denegado» y al revisar el log de eventos de VPN me arroja lo siguiente

Action: ssl-log-fail

mensaje: SSL user failed to logged in

Sabes que puede estar ocurriendo, estoy trabajando en un fortigate 50E, es muy extraño ya que las politicas estan bien creadas pero para la vpn no puedo ingresar

Buenas, en el apartado de la autenticación y portal, ¿has añadido el grupo con los miembros?. Y respecto a la política has añadido en source al grupo..

Consulta, ya se ejecutó la VPN, tengo comunicación de la PC a la LAN remota, pero si quiero tener comunicación de la LAN remota hacia mi PC podría? y cómo lo haría?

Si necesitas tener acceso desde tu lan al equipo que está conectado vía vpn, deberás crear una política para permitir el acceso desde la interfaz LAN a la interfaz SSLVPN

Hola muy buenas,

Tengo un problema con la SSL-VPN en algunos equipos de ubuntu, tenemos la VPN con forticlient desde hace como año y medio,y es la primera vez que nos da este, error a ver si aqui sabeis como arreglarlo porque yo ya estoy perdido.

La VPN se conecta sin problemas al servidor de la oficina, pero en el equipo que da problema no llega a salir a internet, no es el usuario y la configuración de cliente está bien configurada. Cuando entra en la oficina le da bien la IP asignada, pero a la hora de salir al exterior se propaga por el rango 0.0.0.0 y no da salida a internet, hay que quitar la entrada y poner el rango que tenemos en la oficina a mano para que funcione.

No se si llegareis a leer esto o si necesitas mas información, pero gracias de antemano

Buenas, actualmente como tienes habilitada la VPN-SSL?, full pasas todo el trafico o haces split tunneling?

hola amigos, x favor, quisiera q la VPN desde el fortigate oculte las IP , ya que cuando se hace un route print desde cmd se muestran todas las IP asociadas a esa VPN

Gracias amigos.

Buenas, no entiendo muy bien tu pregunta, entiendo por lo que me indicas que tienes habilitado el Split tunneling ¿no?, de ser asi a nivel de forticlient no puedes ocultar las rutas estaticas que se generan en Windows.

Buenas, tengo 2 locaciones unidas por vpn entre 2 forti para poder compartira los recuros entre ellas.-

pero cuando un cliente se conecta desde el domicilio usando el cliente del forti, solo puede acceder a los recursos del sitio donde se conecto , y no al segundo.-

Buenas, para esto que me preguntas, necesitarías establecer en la Fase 2 de tu tunel IPSEC la red de tu VPN SSL, y añadir de igual manera la correspondiente ruta estática en el otro extremo