En este post os voy a mostrar los pasos, para llevar a cabo la configuracion de Wireguard tanto en Pfsense como en un equipo cliente.

Configuracion en PFSENSE

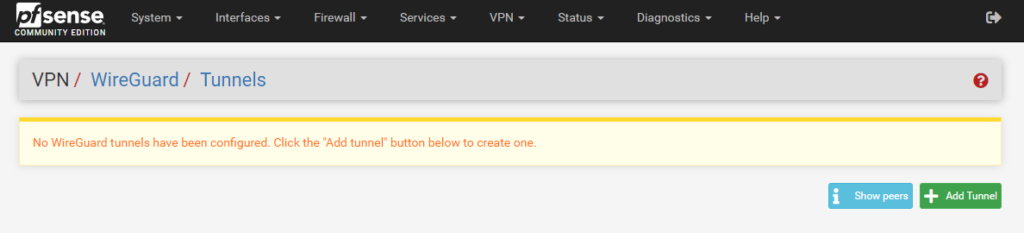

El primer paso será crear y levantar nuesta instacia de Wireguard, para ello nos vamos al apartado de VPN, y pulsamos sobre Wireguard, despues hacemos click sobre la opcion «Add Server».

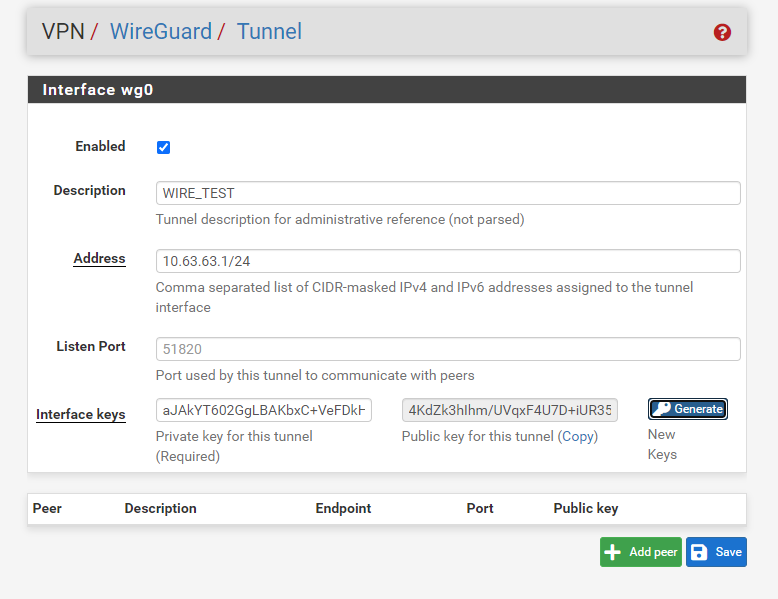

Aqui se nos mostraran los siguientes campos, en los que vamos a definir el nombre, nuestro direccionamiento, puerto y claves para negociar el tunel.

**En la parte de las claves le daremos a «Generate» para que nos genere una clave la cual tendremos que utilizar mas adelante.

Cuando ya tengamos todo esto relleno le damos a guardar.

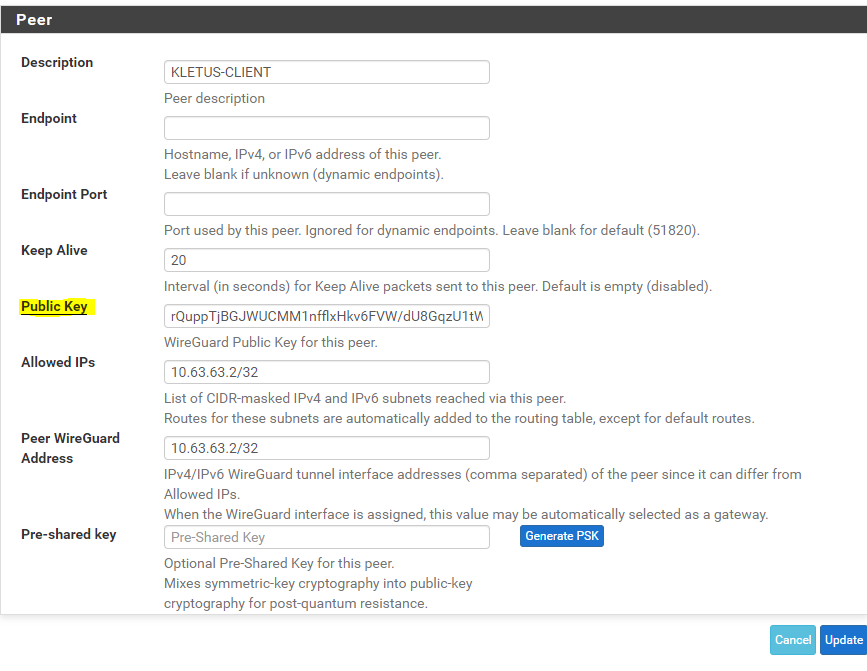

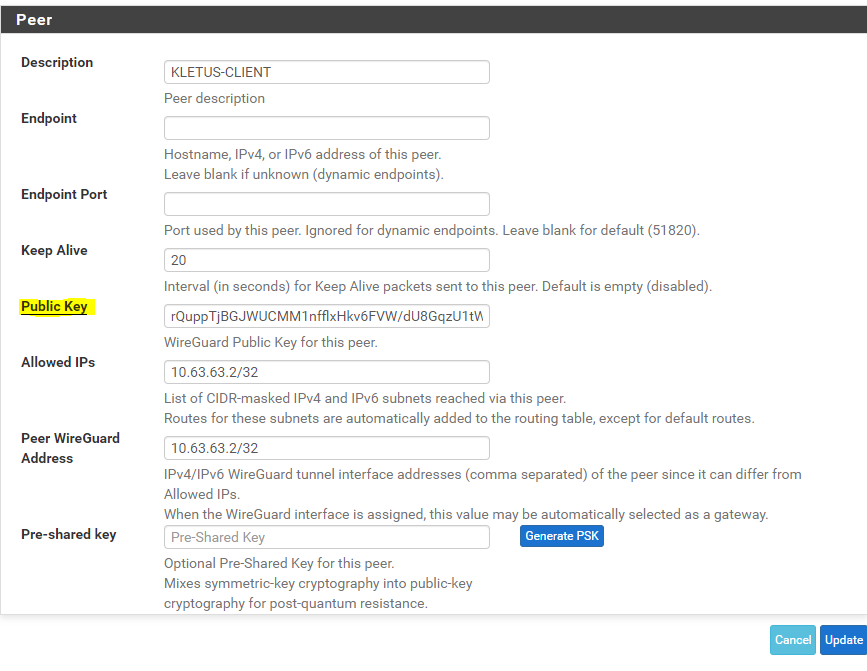

El segundo punto sera añadir a nuestros «Peers», a los clientes vamos…

Al igual que en el apartado anterior aqui deberemos configurar diversos puntos, pero en este caso al tratarse de una conexion cliente, unicamente deberemos configurar los siguientes.

Descripcion: «El nombre del cliente/equipo» -> Lo que queramos

PublicKey: «La clave Publica del cliente» -> Esta la obtendremos mas adelante.

KeepAlive: «El envio de paquetes keepalive, que deberemos indicar en segundos»

Allowed IPs: «La ip que asignaremos a nuestro equipo, para que luego se autorice para hacer el enrutamiento»

Peer Wireguard Address: «La ip que asignaremos a nuestro equipo»

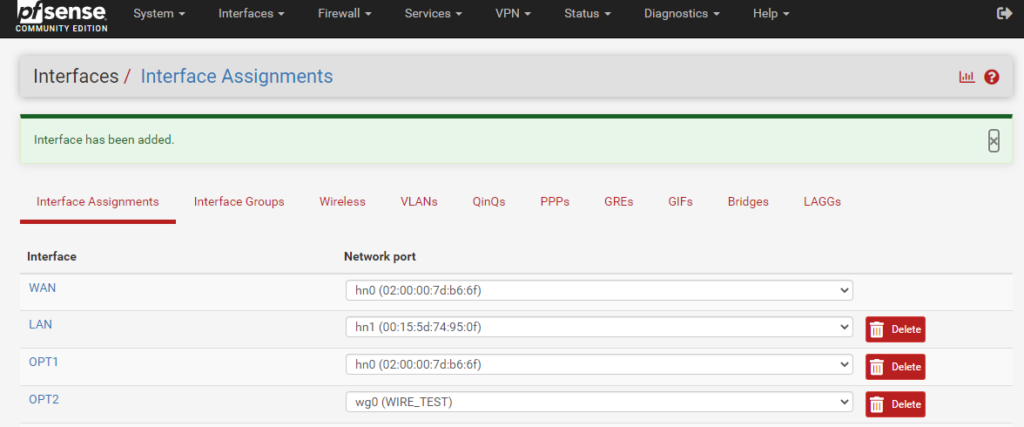

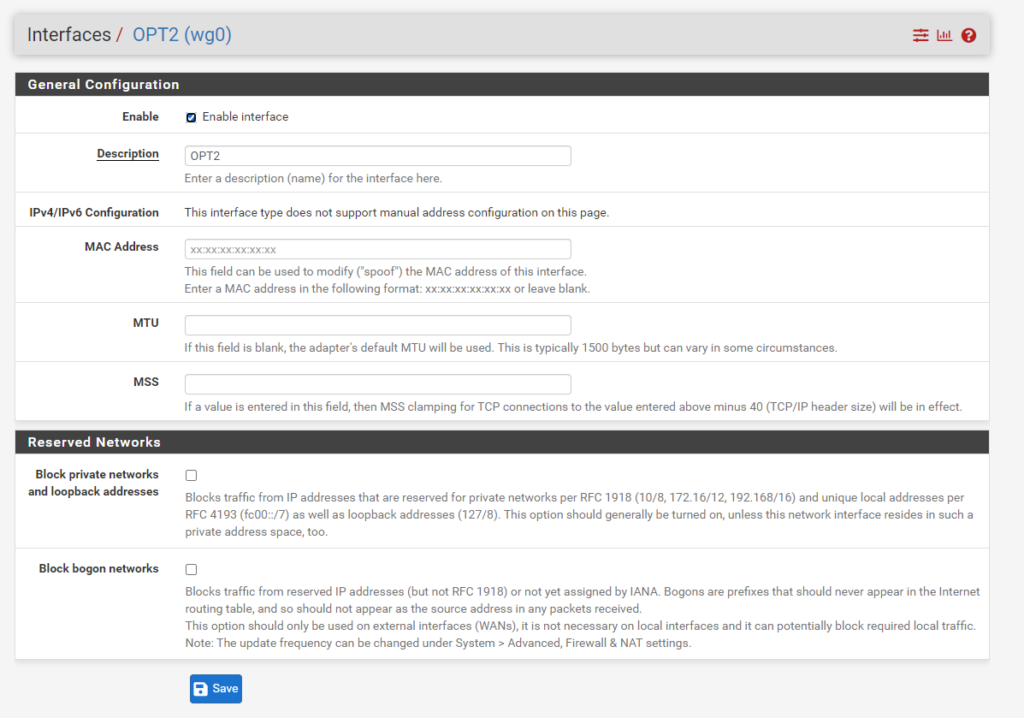

El tercer punto seria hacer la asignación de interfaces, yo en mi caso seleccione OPT2, porque la OPT1 ya la tenia asignada.

Una vez la tengamos creada, la tendremos que habilitar, para ello pinchamos sobre la interfaz, y le hacemos click en «Enable»

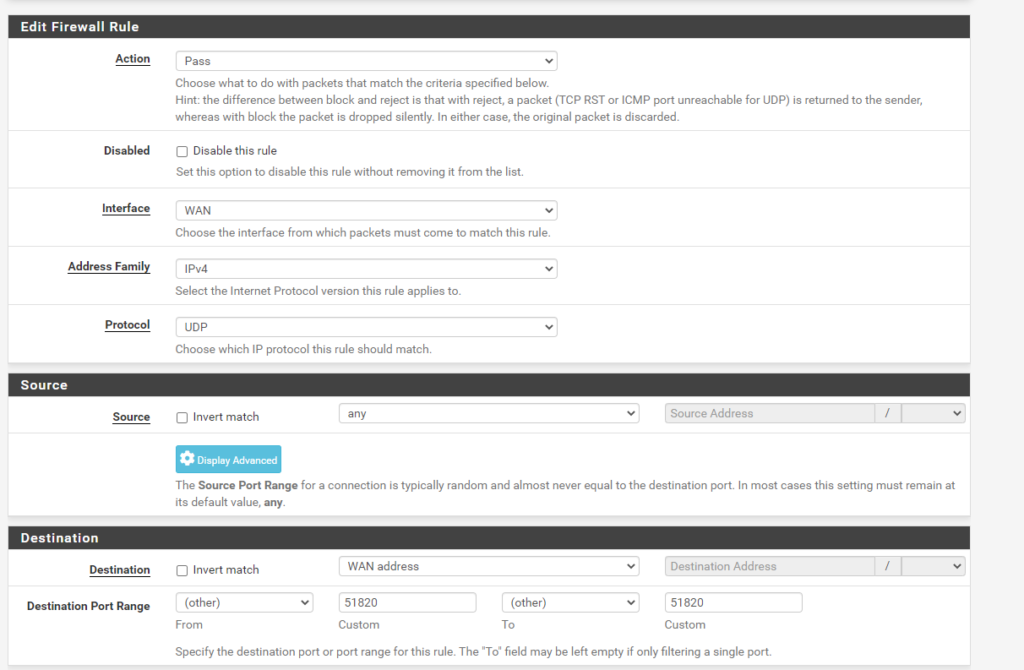

En el cuarto punto nos tocaría abrir el puerto, el cual en este caso y por defecto es el 51820 (POR UDP), para esta regla no iríamos a Firewall > Rules > Wan

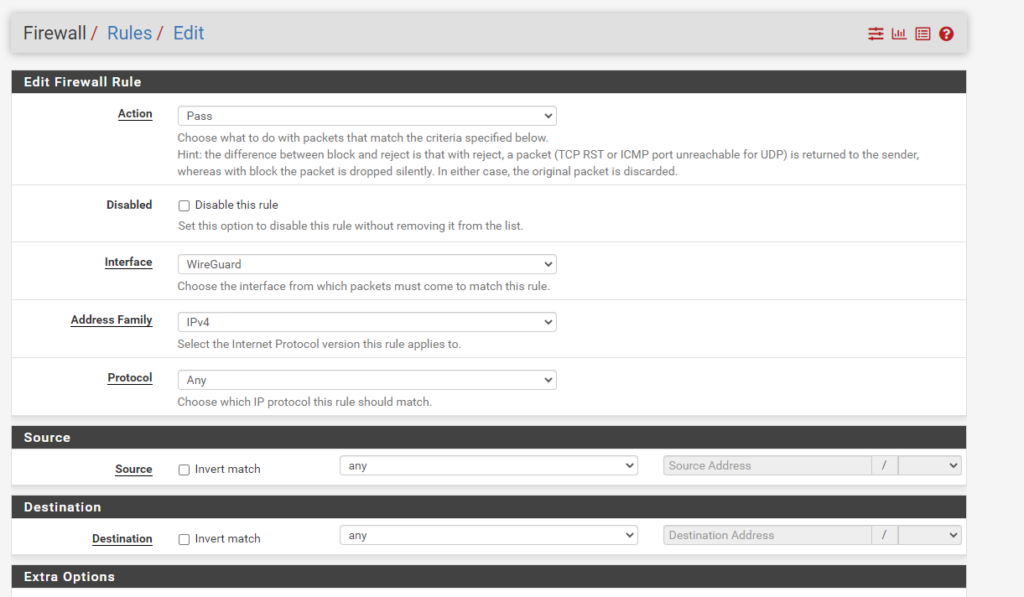

En el quinto apartado nos tocaria abrir el trafico para permitir el paso de nuestros «RoadWarriors» a los recursos internos o hacia todo Internet.

**Recomendacion, yo aqui abro el trafico a todos los clientes dados de alta en la VPN, ya que es un entorno de pruebas, pero esto en un entorno real NUNCA lo hagais, siempre limitar el trafico lo maximo posible, sin impedir el correcto funcionamiento pero cuídandoos en seguridad.

Configuracion en el Cliente

En el ultimo apartado ya viene la configuración en el cliente, en este caso un equipo con Windows 10.

Lo primero de todo sera descargarnos el instalador.

https://www.wireguard.com/install/

**La instalacion es muy simple es siguiente, siguiente…

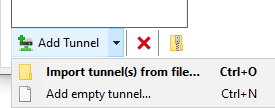

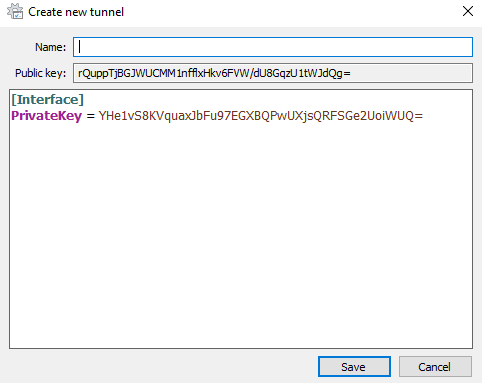

Una vez ya lo tengamos instalado tendremos que configurar el cliente, para ellos nos configuramos un «Config nuevo» –> Add empty tunnel

Se nos creara un fichero casi en blanco tal que asi.

**De este fichero deberemos copiarnos la «Clave publica», ya que esta es la que deberemos pegar en nuestro Peer del Wireguard en el Pfsense»

Una vez pegada le daremos en actualizar y luego guardar.

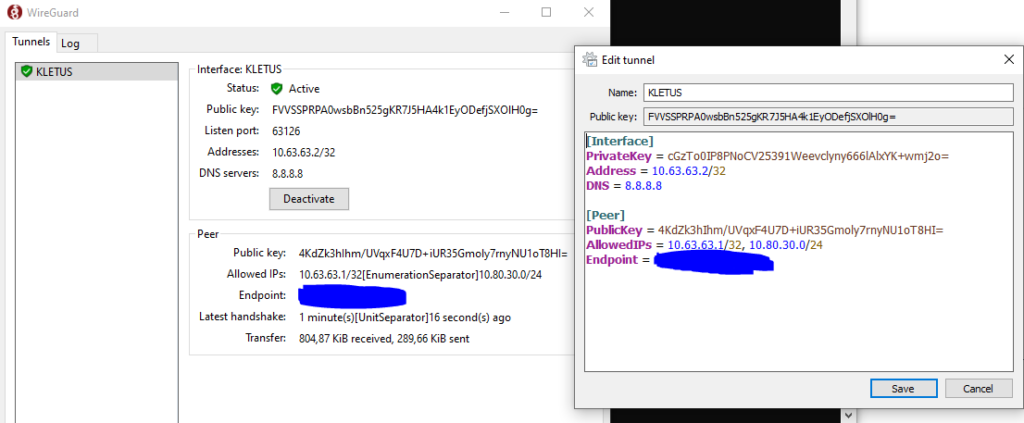

Nuestro config del cliente deberia quedar de la siguiente manera.

Modo Split

[Interface]

PrivateKey = cGzTo0IP8PNoCV25391Weevclyny666lAlxYK+wmj2o=

Address = 10.63.63.2/32

DNS = 8.8.8.8

[Peer]

PublicKey = 4KdZk3hIhm/UVqxF4U7D+iUR35Gmoly7rnyNU1oT8HI=

AllowedIPs = 10.63.63.1/32, 10.80.90.0/24

Endpoint = IpPublicaPfsense y el puerto —-> 3.3.3.3:51820

En esta configuracion la configuracion que se lleva a cabo es dejarla en modo Split Tunneling «Solo enruto trafico hacia la red de Wireguard y mi lan interna», si por lo contrario quisiera enrutar todo mi trafico quedaria de la siguiente manera.

Modo Full

[Interface]

PrivateKey = cGzTo0IP8PNoCV25391Weevclyny666lAlxYK+wmj2o=

Address = 10.63.63.2/32

DNS = 8.8.8.8

[Peer]

PublicKey = 4KdZk3hIhm/UVqxF4U7D+iUR35Gmoly7rnyNU1oT8HI=

AllowedIPs = 0.0.0.0/0

Endpoint = IpPublicaPfsense y el puerto —-> 3.3.3.3:51820

Captura de como quedaría en el equipo

Cuando tengamos decidida que opción utilizar tan solo será hacer en click en guardar y a volar.