La configuración que se muestra a continuación es llevada a cabo por medio de la GUI, y otra parte por la consola.

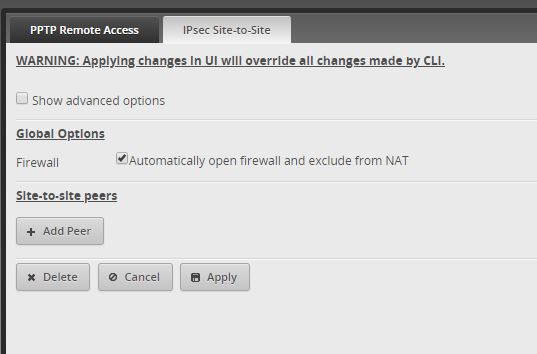

1· Nos vamos al apartado de VPN, y hacemos click en la opción de «Add peer»

Aquí la opción que mas nos puede interesar es la de habilitar o no el firewall automáticamente. Si lo dejamos en automático nos abrirá los puertos necesarios (500 UDP, 50 ESP, 4500 UDP (NAT-T)), a la vez que nos crea las políticas de acceso a las redes, y la exclusión del NAT. Yo en en este caso lo voy a crear a mano.

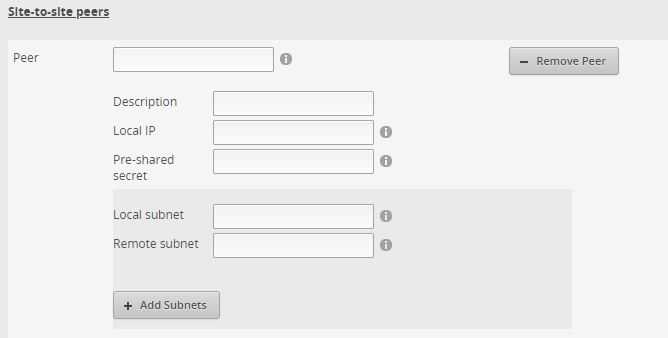

2· Las opciones por tanto a modificar serian las siguientes:

Peer: 136.0.2.1 – La ip publica de nuestro servidor VPN remoto

Description: ipsec

Local IP: 202.0.123.1 – Nuestra ip publica

Encryption: AES-128 – Tipo de Encriptación

Hash: SHA1 – Firma

DH Group: 14 – Claves Diffie-Helman

Pre-shared Secret: <secret> – Una contraseña para el tunel

Local subnet: 192.168.1.0/24 – Nuestra red interna

Remote subnet: 172.16.1.0/24 – La red remota a la que queremos conectarnos

Configurado todo lo anterior, aplicaremos los cambios.

3· Si hemos puesto el firewall en automático, con estos comandos podremos ver si se han creado las reglas de iptables correctamente:

iptables -t nat -L -vn (Con esta cadena veremos si se esta permitiendo el trafico entre ambas subredes)

iptables -L -vn (Con esta cadena veremos si se ha realizado la apertura de puertos de IPSEC)

4· Creación de reglas por medio de la consola, para ello nos tendremos que conectar por ssh a nuestra unidad, y entrar en modo de configuración.

En la consola una vez logueados escribiremos «configure».

5· Añadimos las reglas para permitir el trafico a los puertos que utiliza el servicio de VPN Ipsec

##Permitimos el 500

set firewall name WAN_LOCAL rule 30 action accept

set firewall name WAN_LOCAL rule 30 description ike

set firewall name WAN_LOCAL rule 30 destination port 500

set firewall name WAN_LOCAL rule 30 log disable

set firewall name WAN_LOCAL rule 30 protocol udp

##Permitimos el protocolo ESP

set firewall name WAN_LOCAL rule 40 action accept

set firewall name WAN_LOCAL rule 40 description esp

set firewall name WAN_LOCAL rule 40 log disable

set firewall name WAN_LOCAL rule 40 protocol esp

##Permitimos el 4500

set firewall name WAN_LOCAL rule 50 action accept

set firewall name WAN_LOCAL rule 50 description nat-t

set firewall name WAN_LOCAL rule 50 destination port 4500

set firewall name WAN_LOCAL rule 50 log disable

set firewall name WAN_LOCAL rule 50 protocol udp

##Permitimos el trafico IPSEC

set firewall name WAN_LOCAL rule 60 action accept

set firewall name WAN_LOCAL rule 60 description ipsec

set firewall name WAN_LOCAL rule 60 destination address 192.168.1.0/24

set firewall name WAN_LOCAL rule 60 source address 172.16.1.0/24

set firewall name WAN_LOCAL rule 60 log disable

set firewall name WAN_LOCAL rule 60 ipsec match-ipsec

##Permitimos el trafico IPSEC entre la red remota y la nuestra

set firewall name WAN_IN rule 30 action accept

set firewall name WAN_IN rule 30 description ipsec

set firewall name WAN_IN rule 30 destination address 192.168.1.0/24

set firewall name WAN_IN rule 30 source address 172.16.1.0/24

set firewall name WAN_IN rule 30 log disable

set firewall name WAN_IN rule 30 ipsec match-ipsec

##Prevenimos que el trafico entre la red remota y la local nos la pase por NAT

set service nat rule 5000 description ipsec-exclude

set service nat rule 5000 destination address 172.16.1.0/24

set service nat rule 5000 exclude

set service nat rule 5000 outbound-interface eth0

set service nat rule 5000 protocol all

set service nat rule 5000 source address 192.168.1.0/24

set service nat rule 5000 type masquerade

Con el comando «show vpn» veremos la configuracion actual. Si esta todo correcto lo pondremos a funcionar.

commit ; save